Heute schon getrickst? Von E-Mail Missverständnissen und Halbwahrheiten (Teil 2)

Heute schon getrickst? Von E-Mail Missverständnissen und Halbwahrheiten (Teil 1)

13/06/2017Auto-TLS: Wie sich Aufwand und Ertrag in der E-Mail-Verschlüsselung die Waage halten (Teil 1)

27/07/2017In Teil 1 hatten wir uns mit dem blinden Vertrauen in die Standard-E-Mail und den Möglichkeiten der „rückstandfreien“ Änderung von Inhalten auseinandergesetzt. Vertrauen ist also gut, doch Kontrolle ist hier auf jeden Fall besser!

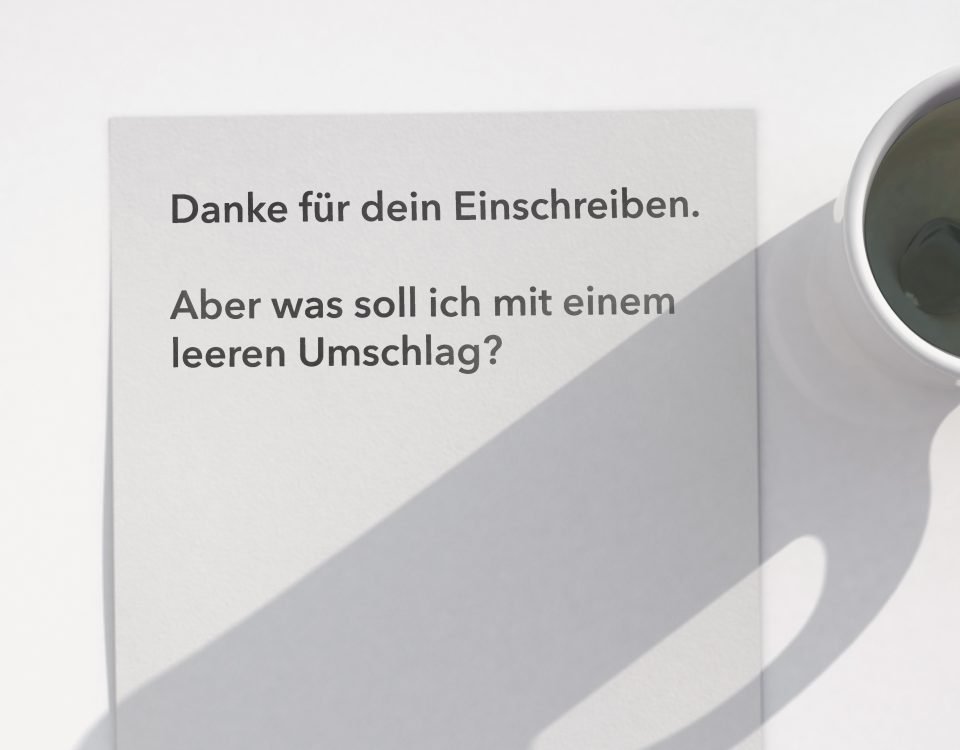

Ist meine E-Mail angekommen?

Bei der Zustellung von Standard E-Mails vertrauen die Mitarbeiter deutlich weniger der Technik. Wie oft wird zum Telefon gegriffen, um zu fragen: „Ist meine E-Mail angekommen?“. Das ist auch richtig so, denn auch wenn keine Fehlermeldung einging, die E-Mail könnte dennoch nicht zugestellt worden sein. Einige E-Mail Server bleiben einfach stumm! Doch warum? Spamversender versuchen oft, an gültige E-Mailadressen zu gelangen. Sie versuchen an y.name@yourfirm.com, your.name@yourfirm.com, your.n@yourfirm.com usw. zu senden. Da die meisten von diesen Adressen nicht echt sind, würden E-Mail Server Tausende von Fehlermeldungen zurücksenden und könnten ihrerseits als "Spammer" eingestuft werden!

Kurz zusammengefasst: Es gibt keine Garantie, dass jede E-Mail zugestellt wird!

Lesebestätigungen…

Leider sagen die typischen Lesebestätigungen nichts über den originalen Inhalt der zum Lesen geöffneten Nachricht aus, und die im „Gesendete Elemente“ abgelegte E-Mail hat keinen Wert (siehe Teil 1!) Um es auf die Spitze zu treiben senden auch viele Nutzer gar keine Lesebestätigungen (wie z.B. der Autor dieses Artikels), weil es einfach nervt!

Kurz zusammengefasst: Es gibt keine Garantie festzustellen, wer wann was geöffnet hat!

Wie aber kann der E-Mailverkehr nachweisbar, nachvollziehbar, datenschutzkonform und auditfähig vollzogen werden?

Mit simplen Bordmitteln gelingt das kaum, denn um den gesamten Verkehr nachweisbar, nachvollziehbar und auditfähig gestalten zu können muss man diese Frage zweifelsfrei belegen können:

Wer hat wann was wie an wen gesandt? Zerlegen wir das Ganze in die Bestandteile:

- Wer / Wen: Hier geht es um das Thema Absender- und Empfängerauthentifizierung bzw. um detaillierte Informationen zum Sende- und Empfangsvorgang.

- Wann: Desktopzeiten lassen sich leicht manipulieren. Für die Feststellung der Zeit sollte man sich auf die Standardzeit beziehen können. Hier käme z.B. die UTC-Zeit in Frage.

- Was: Um den gesendeten Inhalt zweifelsfrei nachweisen zu können, sollte man das originale Dokument in Form und Format manipulationssicher rekonstruieren können.

- Wie: Um nachzuweisen, wie (verschlüsselt, unverschlüsselt) eine E-Mail übertragen wurde, sollte man nachweisen können, dass die E-Mail verschlüsselt oder unverschlüsselt den Empfänger erreicht hat.

Es gibt also einige Punkte, die es zu beachten und zu lösen gibt. Eine mögliches Vorgehen untersuchen wir im Teil 3 dieser Serie.